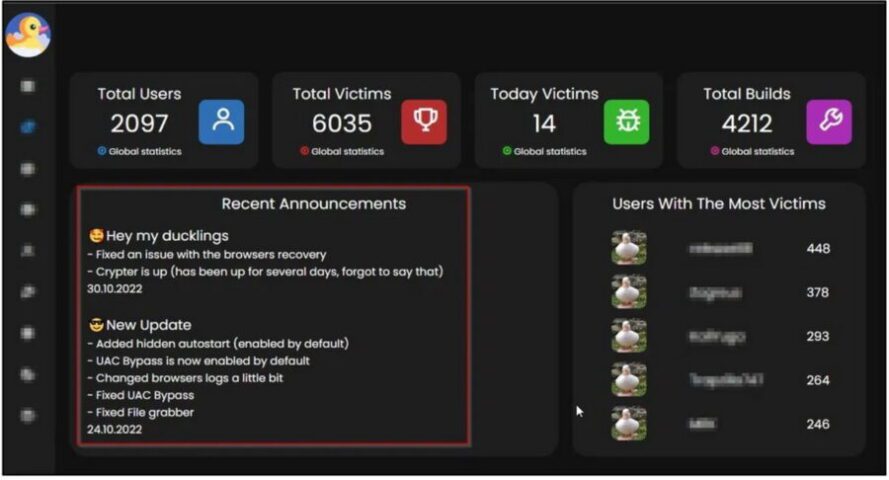

La nueva amenaza MaaS (Malware-as-a-Service) DuckLogs, notada por los especialistas de Cyble, ofrece a sus clientes una serie de módulos para robar información, interceptar pulsaciones de teclas, acceder al portapapeles y acceder de forma remota a un host comprometido. Los creadores de DuckLogs afirman que su plataforma es utilizada por más de 2.000 hackers.

Los investigadores escriben que DuckLogs funciona solo a través de una interfaz web, y las estadísticas en el sitio de malware dicen que ya es utilizado por más de 2,000 ciberdelincuentes, y el número actual de víctimas supera las 6,000.

Además, se espera que los operadores de DuckLogs proporcionen servicios adicionales a algunos clientes, ayudándoles a distribuir cargas útiles, así como proporcionando herramientas para incrustar archivos y cambiar extensiones.

Los componentes principales de DuckLogs son un infostyler y un troyano de acceso remoto (RAT), pero MaaS también tiene más de 100 módulos separados diseñados para atacar aplicaciones específicas. A continuación se muestra una lista de algunas de las aplicaciones y datos a los que apunta el infostyle de DuckLogs:

- información de hardware y software;

- Archivos almacenados en unidades locales

- credenciales y cookies del navegador;

- Thunderbird y Outlook;

- mensajeros Discord, Telegram, Signal y Skype;

- Datos de cuenta de NordVPN, ProtonVPN, OpenVPN y CrypticVPN;

- Datos de FileZilla y TotalCommander

- Cuentas de Steam, Minecraft, Battle.Net y Uplay

- carteras de criptomonedas Metamask, Exodus, Coinomi, Atomic y Electrum.

El componente RAT, a su vez, le permite extraer archivos del servidor de administración y ejecutarlos en el host infectado, mostrar una pantalla de bloqueo, apagar, reiniciar o bloquear el dispositivo, cerrar sesión y abrir URL en el navegador.

Los módulos adicionales de DuckLogs pueden interceptar pulsaciones de teclas, acceder y robar datos del búfer de medición (generalmente utilizado para interceptar transacciones de criptomonedas) y tomar capturas de pantalla.

Según los expertos, además, el malware admite notificaciones a través de Telegram, registros y comunicaciones cifrados, ofuscación de código, la técnica de vaciado de procesos para lanzar una carga útil en la memoria, tiene un mecanismo para mantener la presencia en el sistema y también puede eludir el Control de cuentas de usuario de Windows (UAC).

También se observa que el constructor tiene algunas características para proteger contra la detección, incluida la adición de Windows Defender a las excepciones, retrasar la ejecución de la carga útil y deshabilitar el «Administrador de tareas» en el host.

Curiosamente, mientras que el panel web de DuckLogs está disponible en cuatro dominios en Internet normal (y no en la red oscura).